서울 리전에 있는 VPC와 도쿄 리전에 있는 VPC를 VPC 피어링으로 연결하여

리젼 간 VPC들의 퍼블릭, 프라이빗 서브넷의 인스턴스들이 서로 접근할 수 있게 한다.

(EC2, VPC 생성하는 과정은 저번 시간에 해봤으므로 여기에선 생략하겠다.)

1. 사전 구성

[서울 리전]

VPC -> MY-VPC-SEOUL 10.1.0.0/16

SUBNET -> MY-SUBNET01-S 10.1.1.0/24 (퍼블릭), MY-SUBNET02-S 10.1.2.0/24 (프라이빗)

EC2 -> WEBSERVER(퍼블릭), DATABASE (Ubuntu, 프라이빗)

보안 그룹 : SG-SEOUL

키 페어 : SEOUL_KEY

[도쿄 리전]

VPC -> MY-VPC-TOKYO 10.2.0.0/16

SUBNET -> MY-SUBNET01-T 10.2.1.0/24 (퍼블릭), MY-SUBNET02-T 10.2.2.0/24 (프라이빗)

EC2 -> WEBSERVER(퍼블릭), DATABASE (Ubuntu, 프라이빗)

보안 그룹 : SG-TOKYO

키페어 : TOKYO_KEY

1.1 서울 리전

SG-DB의 인바운드 규칙은 다음과 같다.

VPC

1.2 도쿄 리전 인스턴스

SG-DB의 인바운드 규칙은 다음과 같다.

VPC

2. SSH 연결

mobaxterm을 이용하여 서울 리전, 도쿄 리전의 퍼블릭 서브넷에 위치한 EC2 인스턴스에 접속한다.

각각의 퍼블릭 서브넷에서 프라이빗 서브넷으로 SSH 접속을 한다.

서울 리전의 퍼블릭 인스턴스에서 도쿄 리전의 퍼블릭 인스턴스로 SSH 접근을 해본다.

도쿄 리전의 키 페어를 추가하고 SSH 연결을 시도해보았지만 연결이 안 된다.

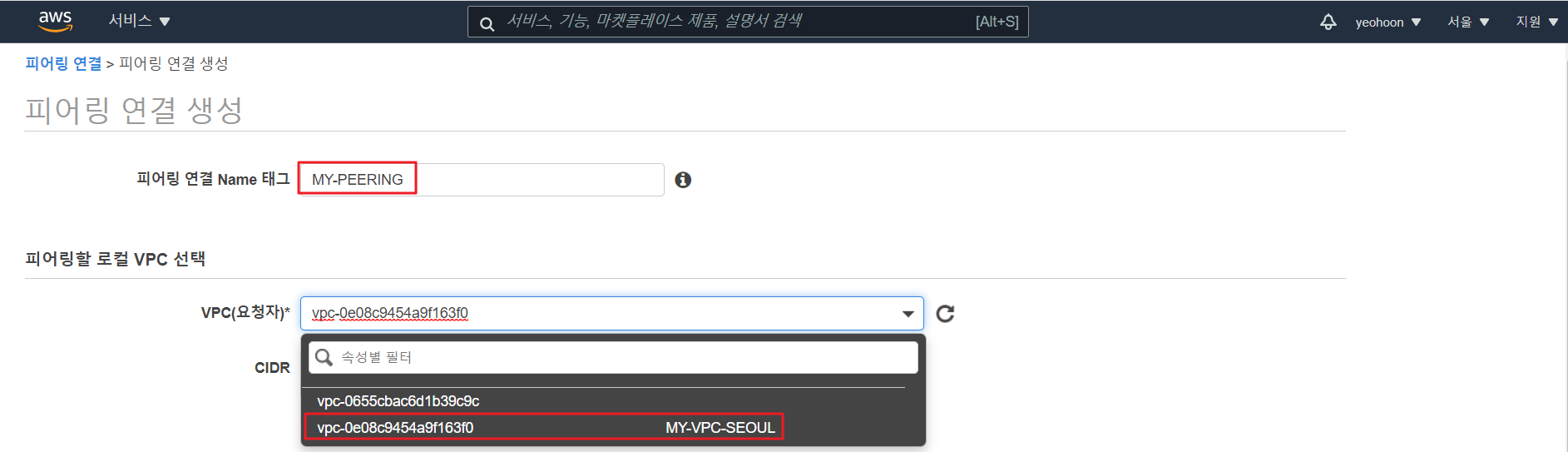

3. VPC 피어링

서울 리전 vpc 메뉴에서 피어링 연결을 클릭 후 피어링 연결 생성을 클릭한다. (어느 리전에서 하든 상관없음)

피어링 Name은 MY-PEERING으로 지정하고

VPC(요청자)는 서울 리전의 MY-VPC-SEOUL, VPC(수락자)는 도쿄 리전의 VPC ID를 넣어주면 된다.

만들고 나면 수락 대기 중 상태로 되어있는데 도쿄 리전으로 가서 요청을 수락해주면 된다.

요청을 수락하면 프로비저닝 중에서 활성 상태로 바뀐다.

활성 상태가 되었으면 라우팅 테이블에 등록해줘야 한다.

라우팅 편집으로 들어가서

10.2.0.0/16을 추가하고 MY-PREERING을 선택하고 저장한다.

도쿄 리전의 라우팅 테이블에도 똑같은 방식으로 추가해준다.

4. 최종 접속 확인

다시 서울 리전에서 도쿄 리전의 퍼블릭 인스턴스로 SSH 접속을 해본다.

서울 리전 퍼블릭 인스턴스에서 도쿄 리전 퍼블릭 인스턴스로 접속한 것을 볼 수 있다.

서울 리전 프라이빗 인스턴스에서 도쿄 리전 프라이빗 인스턴스로 접속을 해본다.

그러기 위해서는 서울 리전의 프라이빗 인스턴스에서 도쿄 리전의 키 페어가 필요하다.

scp 명령어를 사용하여 서울의 프라이빗 인스턴스로 도쿄 키 페어를 전송하였다.

이제 도쿄 프라이빗 인스턴스로 접속해본다.

성공적으로 서울에서 도쿄로 프라이빗 서브넷에 있는 인스턴스에 접속한 것을 볼 수 있다.

도쿄에서 서울로 접속할 때도 위와 같은 방법으로 접속하면 된다.

'AWS' 카테고리의 다른 글

| [AWS 실습] Route53을 활용하여 블로그 만들기 (0) | 2021.01.05 |

|---|---|

| [AWS 실습] ALB를 이용하여 컨텐츠 관리하기 (0) | 2021.01.04 |

| [AWS 실습] EC2, VPC를 이용하여 워드프레스 만들기 (0) | 2021.01.03 |

| [AWS 실습] VPC 생성하기 (1) | 2021.01.02 |

| [AWS 실습] EC2 인스턴스를 웹서버로 사용하기 (0) | 2021.01.02 |